Différents types d'enregistrements DNS sont essentiels pour un serveur de messagerie. Pour garantir un échange fluide des e-mails et préserver la bonne réputation de votre serveur de messagerie, cet article vous guidera tout au long de la configuration de chaque type d'enregistrement DNS.

DNS signifie « Système de noms de domaine ». C'est un système qui résout les noms de domaine des serveurs Internet avec leurs adresses IP sous-jacentes.

Pour envoyer et recevoir correctement des e-mails, il est essentiel de configurer les enregistrements DNS MX et A afin que d'autres serveurs de messagerie puissent atteindre votre serveur via Internet. Il existe également des enregistrements DNS tels que SPF, DKIM, DMARC et TLSA pour l'authentification, qui protègent contre le spam et l'usurpation d'identité.

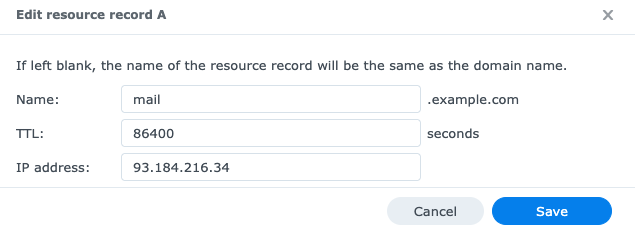

Un enregistrement A ou un enregistrement d'adresse mappe un domaine ou un sous-domaine à son adresse IP . Il permet aux utilisateurs finaux de saisir un nom de domaine lisible par l'homme tandis que l'ordinateur peut traiter l'adresse IP qui se cache derrière.

Veuillez pointer l'enregistrement A vers l'adresse IP de votre Synology NAS.

Voir l'image ci-dessous par exemple :

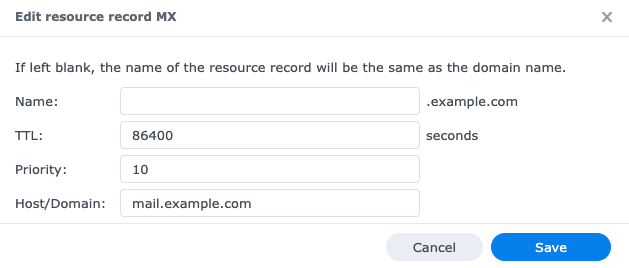

Un enregistrement MX ou un enregistrement d'échangeur de messagerie indique quels serveurs de messagerie acceptent les e-mails au nom d'un domaine et où les e-mails envoyés à votre domaine doivent être acheminés via SMTP (Simple Mail Transfer Protocol).

Chaque enregistrement MX contient un nom d'hôte et une priorité. Le nom d'hôte indique où les e-mails doivent être livrés, tandis que le numéro de priorité indique l'ordre dans lequel les serveurs de messagerie doivent être utilisés. Un nombre plus faible indique une priorité plus élevée.

Pour vous assurer qu'une adresse e-mail telle que « alex@example.com » fonctionne, vous devez configurer un enregistrement MX pour le domaine « example.com », comme indiqué dans l'image ci-dessous :

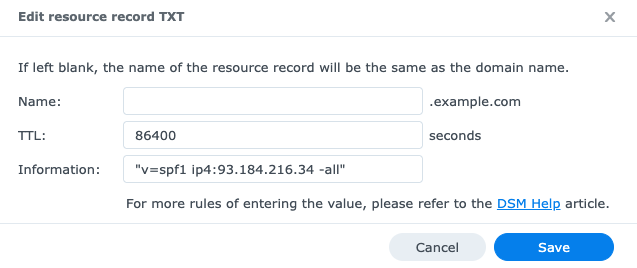

Un enregistrement SPF ou un enregistrement de cadre de stratégie d'expéditeur permet d'éviter l'usurpation d'identité par e-mail en spécifiant les serveurs autorisés à envoyer des e-mails au nom d'un domaine.

Un enregistrement SPF de base est un enregistrement TXT qui inclut les balises et les valeurs indiquées dans le tableau suivant. Pour plus d'informations sur la syntaxe des enregistrements SPF, veuillez visiter ce site Web.

|

Balise

|

Valeur

|

Exemple

|

|---|---|---|

v |

Version SPF. Pour l'instant, veuillez utiliser la version « spf1 ».

|

v=spf1 |

ip4 |

Adresse IP du serveur de messagerie autorisé. Il doit s'agir d'une adresse ou d'une plage IPv4 au format standard.

|

ip4:93.184.216.34 |

all |

Cette valeur définit si les serveurs de réception doivent rejeter les messages provenant d'expéditeurs non autorisés.

|

|

En suivant le format ci-dessus, si le nom de domaine est « example.com » et que l'adresse IP est « 93.184.216.34 », l'enregistrement SPF peut être :

example.comv=spf1 ip4:93.184.216.34 -all

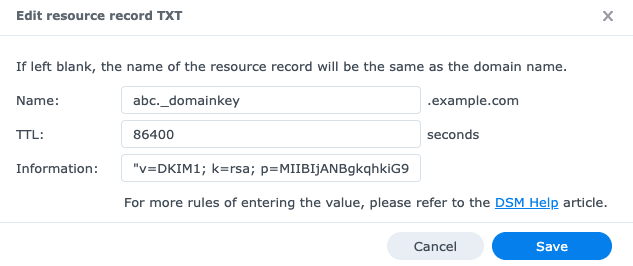

DKIM signifie DomainKeys Identified Email. En apposant une signature numérique à chaque e-mail sortant, DKIM permet de vérifier qu'un e-mail est bien autorisé par le propriétaire du domaine.

Avant de configurer DKIM, générez une clé publique pour votre serveur de messagerie aux emplacements suivants :

Une fois la clé générée, vous pouvez commencer à utiliser l'enregistrement DKIM. Un enregistrement DKIM est ajouté en tant qu'enregistrement TXT au format suivant :

|

Formater

|

Exemple

|

|

|---|---|---|

|

Nom

|

DKIM selector prefix ._domainkey.your domain name |

abc._domainkey.example.com |

|

Informations

|

v=DKIM1; k=rsa; p=DKIM public key |

v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQE |

DMARC, qui signifie Domain-based Message Authentication, Reporting, and Conformance, détermine ce qui arrive à un e-mail qui échoue aux vérifications SPF et DKIM. Grâce à la fonction de création de rapports de DMARC, un propriétaire de domaine peut obtenir un aperçu du trafic de messagerie afin de mieux détecter les attaques d'usurpation d'identité.

Un enregistrement DMARC est un enregistrement TXT qui inclut les balises et les valeurs suivantes :

|

Balise

|

Valeur

|

Exemple

|

|---|---|---|

v |

Version DMARC. Pour l'instant, veuillez utiliser la version « DMARC1 ».

|

v=DMARC1 |

p |

Stratégie appliquée aux e-mails non authentifiés.

|

|

pct |

Pourcentage d'e-mails à appliquer par la stratégie spécifiée.

|

pct=100(c'est-à-dire que 100 % des e-mails seront surveillés, mis en quarantaine ou rejetés.) |

rua=mailto |

Adresse e-mail où recevoir les rapports.

|

rua=mailto:postmaster@example.com |

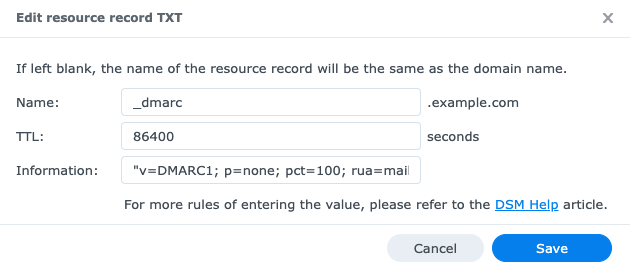

En suivant le format ci-dessus, si le nom de domaine est « exemple.com », l'enregistrement DMARC peut être :

_dmarc.example.comv=DMARC1; p=none; pct=100; rua=mailto:postmaster@example.com

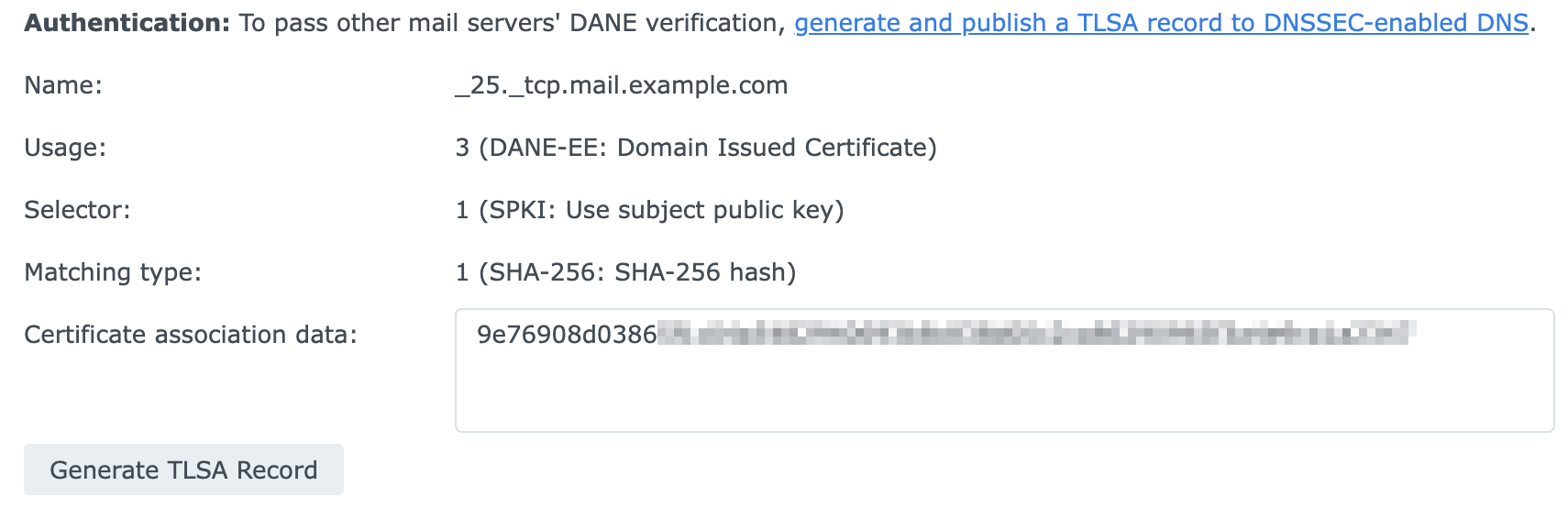

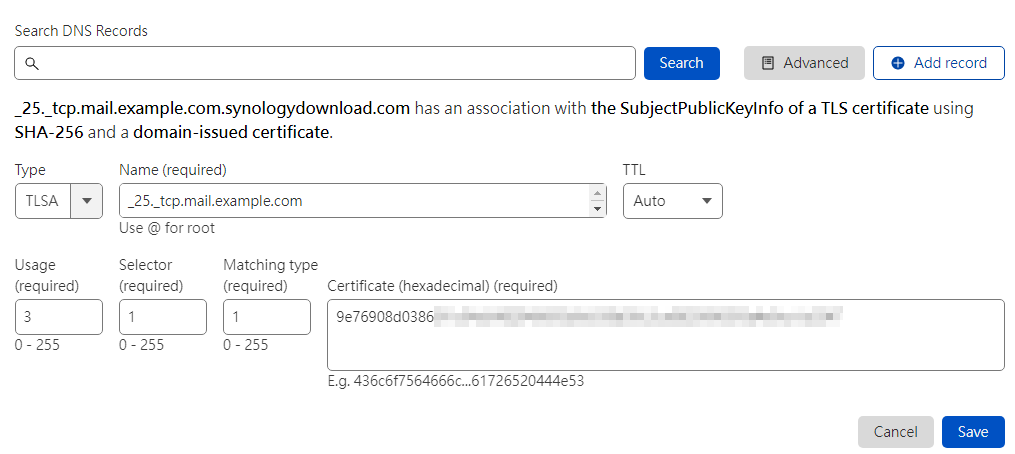

Un enregistrement TLSA (Transport Layer Security Authentication) associe un certificat de serveur TLS au nom de domaine sur lequel réside l'enregistrement. Si un autre serveur de messagerie utilise DANE lors de la remise d'e-mails à MailPlus Server, il authentifie l'enregistrement TLSA de MailPlus Server. Sans cet enregistrement, MailPlus Server ne peut pas réussir l'authentification et il est possible que vous ne puissiez pas recevoir les e-mails envoyés depuis ce serveur de messagerie particulier.

Pour générer un enregistrement TLSA, vous pouvez utiliser un générateur en ligne ou le générateur intégré de MailPlus (dans Sécurité > Authentification > DANE ).

Ensuite, déployez l'enregistrement sur votre DNS public comme suit :

Remarques :

-all est l'option recommandée, car elle permet de mieux garantir que les e-mails proviennent d'un expéditeur autorisé.p=none est un bon point de départ pour analyser les flux d'e-mails, mais il s'agit d'une stratégie souple qui ne bloquera pas les messages suspects. Nous vous recommandons de passer à p=quarantine pour mieux vous protéger contre l'usurpation de domaine après que SPF, DKIM et DMARC ont été activés pendant un certain temps.Vous recherchez un article spécifique qui réside dans des requêtes générales? Il suffit de parcourir les différents dossiers et catégories pertinents pour trouver l’article souhaité.

Contactez-nous